Nel film Il codice da Vinci, di Ron Howard, tratto dall’omonimo romanzo di Dan Brown, il professor Robert Langdon, esperto di simbolismo, scopre l’esistenza del Priorato di Sion e del suo segreto su Gesù e Maria Maddalena, l’incarnazione del Femminino Sacro. La chiave, il cryptex, il piccolo cilindro di metallo, è uno dei modi attraverso cui il Priorato custodisce il proprio segreto che tramanda, in modo riservato, tramite i suoi membri.

Condor e l’intelligence delle fonti libere

Nella pellicola I tre giorni del Condor, di Sidney Pollack, il protagonista, Joseph Turner, interpretato da Robert Redford, scopre un piano cospirativo mentre svolge la sua attività di raccolta informazioni tramite fonti di pubblico accesso. Il piano scoperto da Condor, il nome in codice di Turner, è stato orchestrato da una sezione deviata della CIA e mira a scatenare una guerra in Medio Oriente, con lo scopo di assicurarsi le sue riserve petrolifere. Condor trova il punto debole, ovvero la chiave del piano, decifrando un messaggio criptato all’interno di alcuni libri che legge mentre svolge la sua attività di intelligence delle fonti libere, meglio conosciuta con il suo acronimo OSINT, dall’inglese di Open Source INTelligence.

Crittografia e crittoanalisi

sono

le due facce della crittologia

Sia Il codice da vinci sia I tre giorni del condor rappresentano due degli innumerevoli esempi tratti dal mondo cinematografico che rendono l’idea di come il compito di decrittare un codice consista, prima di tutto, nel trovare i suoi punti deboli, anche tramite intelligence da fonti libere. Si tratta di una vera e propria attività scientifica, con le sue best practice, ben note sia alla crittografia sia alla crittoanalisi, le due facce della crittologia. Entrambe le discipline, infatti, hanno ideato metodi meccanici, o automatici, cioè programmi per calcolatore, software, equivalenti alle controparti analogiche come, ad esempio, il cryptex. I metodi impiegati, vista la loro meccanicità, sono tutt’altro che esoterici.

La crittografia delle chiavi segrete casuali

da Gilbert Vernam a Claude Shannon

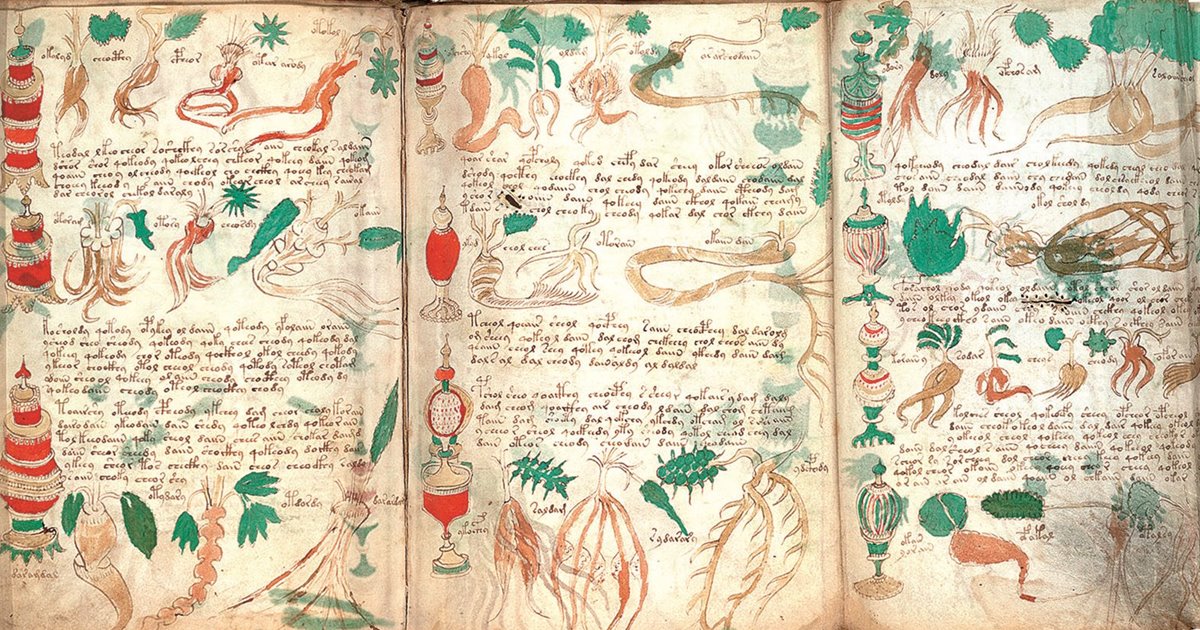

La crittografia ha ottenuto notevoli successi scientifici grazie al contributo di scienziati come Claude Shannon, padre della teoria dell’informazione, che nel 1949 dimostrò la totale sicurezza del metodo crittografico di Gilbert Vernam, basato sull’uso delle chiavi segrete casuali. La nascita delle reti internet e il world wide web hanno fatto il resto, permettendo la diffusione e il successo, su grande scala, di queste tecniche. Ma la disciplina ha davanti a sé sfide notevoli da affrontare e risolvere. Il testo, infatti, come dimostrano le attività di Condor e di Langdon, nei due film, ha sempre “un qualche significato per il suo autore”; un qualsiasi testo, infatti, è il “prodotto di ciò che egli [l’autore] pensa al tempo in cui lo scrive”. Le possibilità di decifrare un testo è funzione sia tanto dell significato contenuto nella struttura dei simboli sia dei processi mentali dell’autore, come dimostra il manoscritto Voynich, oggetto di indagine dei più abili decifratori che impiegano i metodi di crittografia e di intelligenza artificiale più avanzati da più di un secolo pur di conoscerne il suo segreto più intimo.

Il manoscritto, per opera dello scienziato e bibliofilo

Voynich passa dalle mani dei Gesuiti alla biblioteca Beinecke dell’università di Yale

Il manoscritto è composto da circa 100 fogli, dai contenuti più disparati, come immagini fantasiose di donne, flora e fauna quasi tutte inesistenti sul nostro pianeta, costellazioni mai viste nella volta celeste, strani impianti idraulici e così via. Non è chiaro, poi, se le figure siano illustrazioni del testo o rappresentino un inganno. Le supposizioni riguardanti il Voynich sono molteplici. C’è chi sostiene, ad esempio, che esso sia stato redatto in una lingua morta andata perduta, evitando volutamente le lettere più comuni della lingua di origine così da depistare i poveri decifratori. Altri studiosi sostengono, semplicemente, che il manoscritto sia un falso privo di senso, ideato per permettere di fare soldi a chi lo possiede.

Sicuramente il Voynich è avvolto da un velo di mistero, o, ancor più, da una sorta di incantesimo. Sembra il prodotto delle biografie dei suoi decifratori e quelle del suo presunto, o presunti, autore(i), oltre che, ovviamente, del suo possessore. Destini incrociati che, nel loro insieme, sembrano detenere la chiave di decifrazione di quello che rappresenta, forse, una delle sfide più accattivanti della crittografia e dell’intelligenza artificiale.

A dire il vero già il luogo dove è stato ritrovato il manoscritto ispira molte fantasie. Infatti, il bibliofilo di origini polacche Wilfried M. Voynich lo acquistò dai padri Gesuiti nel 1912 che custodivano il manoscritto nel Collegio di Villa Mondragone, tra Frascati e Monteporzio Catone, nei pressi di Roma. Voynich, il cui nome evidentemente ha ispirato da quel momento anche il titolo del manoscritto, lo portò in America, dove fu oggetto di numerosi studi prima di finire custodito alla Beinecke Rare Book and Manuscript Library, all’Università di Yale, dove è tuttora custodito.

Il codice Voynich

dal doctor mirabilis alla National Security Agency

Un documento risalente al 1666, che riporta una notizia riguardante un suo presunto autore, convinse l’imperatore del Sacro Romano Impero Rodolfo II di Boemia ad acquistare il manoscritto, per 600 ducati d’oro, probabilmente dalle mani di John Dee, uomo di cultura pitagorica e platonica, che esercitava come matematico, geografo e alchimista presso la corte di Elisabetta I. A Rodolfo II fu fatto credere che il manoscritto fosse stato redatto da Ruggero Bacone che, con il suo omonimo, Francesco Bacone, vissuto circa tre secoli più tardi (1561-1626), sono stati i pionieri del metodo scientifico, anche se in tempi e con modalità un diverse. Come è noto, le opere di Ruggero Bacone gli diedero notorietà per le visioni sulla tecnologia futura.La sua biografia lasciava pensare che il doctor mirabilis potesse essere l’autore del codice Voynich. E viste le non poche divergenze che lo vedevano contrapposto ai suoi superiori, che alcuni studiosi negano, viste le opere tramandate da Bacone, sembrava plausibile che avesse potuto cifrare le sue conoscenze.

Proprio le ipotesi a cui si è appena accennato ha stimolato l’acume di qualche studioso come, ad esempio, William Romain Newbold, professore di filosofia all’Università della Pensylvania, il quale nel 1921 annunciò la sua presunta scoperta a una riunione dell’American Philosophical Society. Ma più aspetti del suo studio rendeva pubblici Newbold, più essi apparivano come un prodotto delle sue fantasie interpretative.

Poi fu la volta delIl fisico William Ralph Bennett, che dopo aver proposto un’analisi computerizzata del codice, ma senza risultati, parlò del tentativo di Newbold come di un lavoro che è il prodotto di “pericolosi tentativi di un metodo di decodifica ambiguo unito a una vivace immaginazione sull’interpretazione delle figure”. Herbert Yardley, a sua volta, pur avendo decifrato il cifrario tedesco della prima guerra mondiale e un codice diplomatico giapponese, senza conoscerne la lingua, non ha avuto altrettanto successo con il codice Voynich.

Nel 1978, Mary D’Imperio, linguista e crittografa della National Security Agency (NSA), propose il primo studio sistematico delle ricerche riguardanti il Voynich, raccolte nel libro The Voynich Manuscipt An Elegant Enigma. È del 1987 un altro tentativo bizzarro, definito addirittura “raccapricciante” da alcuni studiosi, dovuto al fisico americano Lev Levitov, il quale, affermò che il manoscritto è redatto in una sconosciuta lingua europea usata dagli adoratori del culto di Iside intorno al XII secolo.

Il codice Voynich, l’inetlligenza artificiale e il mito platonico

La rete ospita versioni digitalizzate, quasi complete, del manoscritto che i metodi di elaborazione del linguaggio naturale e di text mining permettono di analizzare in modo sempre più dettagliato. Ma il codice ha destato interessi che vanno oltre la crittografia. Il fisico americano William Poundstone si è posto uno dei più difficili interrogativi nello studio della conoscenza: vi è un qualche modo per dire se un insieme di simboli contenga un messaggio? Il modo in cui interpretiamo l’esperienza è molto simile alla decrittazione di un messaggio cifrato. E la nostra immagine mentale del mondo potrebbe essere intrinseca al flusso di esperienza sensoriale, oppure trovarsi in una chiave, cioè un modo in cui il nostro cervello traduce tale esperienza. Il problema lo aveva posto già Platone nel VII libro della Repubblica, quando parla del mito della caverna.

Il linguaggio, compreso quello dei codici, è basato anche su esperienze condivise note come convenzioni

Secondo il filosofo americano David Lewis, il linguaggio, compreso quello dei codici, è basato anche su esperienze condivise che egli chiama convenzioni. Ecco come il filosofo spiega il fenomeno. Supponiamo che ogni sabato mattina incontriamo un nostro amico dandoci appuntamento in posti differenti come, ad esempio, al parco o al caffè. E supponiamo che un sabato mattina abbiamo voglia di incontrare il nostro amico ma senza fissare un appuntamento. La probabilità di incontrare il nostro amico è massima se andiamo al parco o al caffè, dove ci incontriamo di solito. Se la nostra ipotesi ha successo allora, senza alcun accordo, a entrambi viene da pensare che il caffè, o il parco, è il punto dove incontrarsi. Ha così avuto inizio una convenzione, sebbene non esplicitamente. Come si è già detto la decifrazione è un processo che contempla il significato contenuto nella struttura dei simboli, quello dei processi mentali dell’autore e quello che usato dal decifratore per interpretare/decifrare; in altre parole è anche una convenzione.

Leggi anche:

Nanotecnologie, fisica, intelligenza artificiale e nanomedicina: “C’è un sacco di spazio, in fondo”